OSX/Keydnap, un nouveau malware détecté sur Mac qui vole des identifiants

C’est la semaine, dis donc… Après avoir révélé le malware Backdoor.MAC.Eleanor il y a quelques jours, en voici un autre portant le nom OSX/Keydnap. Il a été présenté par des experts d’ESET, connu pour ses antivirus sur Windows notamment.

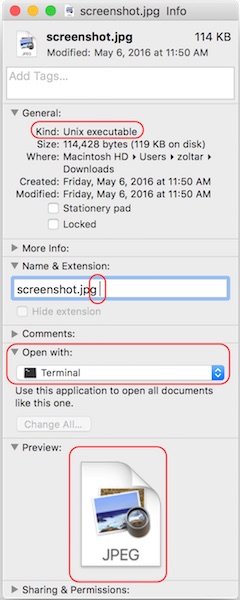

OSX/Keydnap est distribué au sein d’une archive ZIP dans lequel on trouve généralement un fichier texte (TXT) ou une image (JPG). Ou du moins, on croit qu’il s’agit d’un texte ou une image parce qu’ils cachent en réalité un exécutable. En effet, un espace est présent après l’extension du fichier et le Mac ne détecte pas de souci particulier, d’où l’ouverture dans un éditeur de texte ou dans Aperçu (la visionneuse d’image d’Apple).

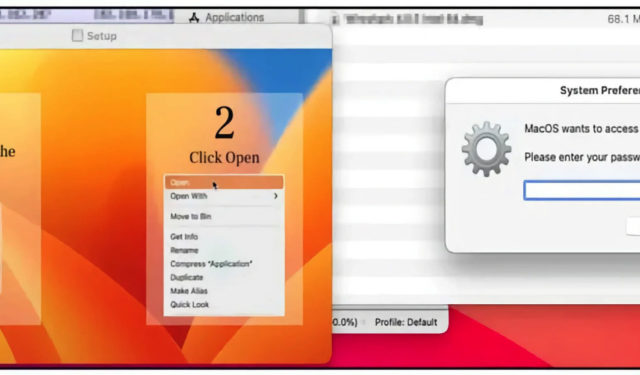

Une fois le fichier ouvert, une commande s’exécute en tâche de fond au sein du Terminal. C’est très rapide, l’utilisateur a à peine le temps de voir l’icône du Terminal apparaitre puis disparaitre dans le Dock. C’est fait, le Mac est infecté par OSX/Keydnap. Le malware est téléchargé depuis Internet et peut obtenir les droits pour s’activer à chaque redémarrage du Mac. Son but principal est de récupérer les mots de passe stockés dans le « Trousseau d’accès » du Mac.

Les utilisateurs qui peuvent être infectés sont ceux qui ont activé l’installation d’applications venant de n’importe où dans les réglages. Pour les autres ayant GateKeeper, une alerte va s’afficher à l’écran, ce qui va bloquer l’installation du malware.

Avez vous une solution pour se désinfecter donc ?

Comment s’en protéger quand on telecharge des logiciels depuis le web ? Un pare feu ?

Lire la dernière ligne de l’article…

Activer Gate Keeper…

Les options de Gatekeeper sont accessibles via Menu Apple > Préférences Système > Sécurité et confidentialité > Onglet Général, sous l’intitulé « Autoriser les applications téléchargées de : ».

Je pense qu’ils veulent savoir si il existe une solution pour ceux qui pourraient déjà être infectés. Activer Gatekeeper ne leur serait alors d’aucune utilité. A priori, pas de solutions pour le moment si vous êtes dans ce cas. D’où cette alerte. Par contre, avez-vous des infos sur le nom du fichier corrompu ?