Des hackers visent les utilisateurs de Mac avec de fausses offres d’emploi

Une campagne de cyberattaques sophistiquée cible actuellement les utilisateurs de Mac en exploitant la recherche d’emploi. Baptisée Contagious Interview, cette opération de leurre commence sur LinkedIn et finit par transformer le Mac de la victime en machine contrôlée à distance. Les indices pointent vers des acteurs liés à la Corée du Nord.

Hacker les utilisateurs de Mac avec de fausses offres d’emploi

Le mode opératoire repose sur une ingénierie sociale bien rodée. Les pirates se font passer pour des recruteurs de grandes marques et contactent des développeurs, des chercheurs en IA ou des experts en cryptomonnaie. La cible est invitée à postuler pour un rôle alléchant, processus qui exige d’enregistrer une vidéo de présentation sur un site spécifique.

C’est là que le piège se referme. Lorsqu’elle tente d’enregistrer sa vidéo de présentation, la victime voit apparaître un message d’erreur prétextant un blocage de la webcam ou du micro. Pour « réparer » le problème, le site l’incite à télécharger une prétendue mise à jour du logiciel de traitement vidéo FFmpeg. En réalité, il s’agit d’une porte dérobée (backdoor).

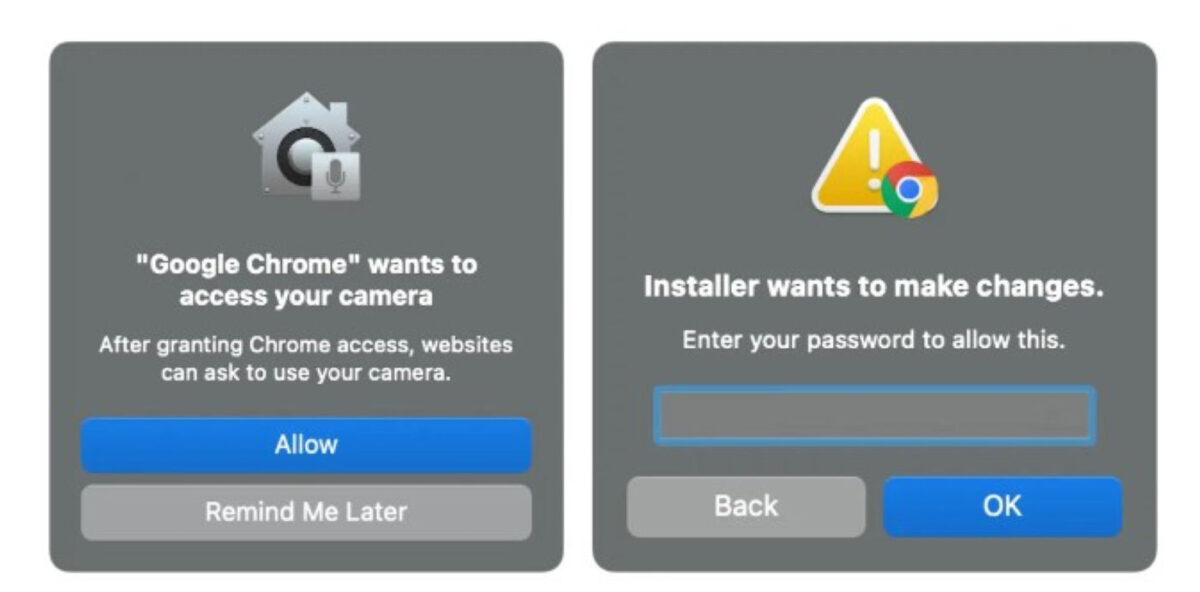

La méthode d’infection rappelle les attaques ClickFix : l’utilisateur reçoit une commande curl à copier-coller dans son Terminal. Cette action télécharge un script malveillant, installe le backdoor et lance une fausse fenêtre aux couleurs de Chrome pour voler le mot de passe système, qui est immédiatement exfiltré vers les attaquants via Dropbox.

Flexible Ferret : un espion tenace dans le système

L’objectif final de cette chaîne d’infection est le déploiement de Flexible Ferret, un malware actif depuis début 2025. Une fois installé, il assure sa persistance en créant un LaunchAgent, ce qui lui permet de se recharger automatiquement à chaque démarrage de session.

Ce backdoor offre aux cybercriminels un contrôle total et durable sur le Mac infecté :

- Exécution de commandes shell à distance

- Vol de fichiers et téléchargement de données

- Extraction des profils et historiques du navigateur Google Chrome

- Collecte d’informations détaillées sur l’environnement de la machine

Si les utilisateurs Windows pensaient être à l’abri, ils se trompent : la même stratégie est utilisée contre eux, mais avec un autre logiciel espion nommé InvisibleFerret.

Comment éviter de se faire « recruter » par un malware

La parade principale réside dans la vigilance face aux instructions techniques. Il ne faut jamais exécuter de code ou des commandes copiées depuis un site ou un message sans en comprendre la portée exacte.

Il est également crucial de se méfier des demandes d’installation de logiciels lors de processus de recrutement, surtout si elles surviennent de manière impromptue pour débloquer une fonctionnalité basique comme une webcam. Vérifier l’authenticité de l’URL et l’identité du recruteur reste la première ligne de défense.