Les « pirates » du Touch ID savent recréer une empreinte à partir d’une simple photographie de doigt

Souvenez-vous du vrai-faux piratage du Touch Id d’Apple, qui se bornait en fait à contourner le système biométrique d’Apple en recréant une fausse empreinte (le système Touch ID en lui-même n’avait pas été piraté). L’opération demandait pas moins d’une bonne vingtaine à une trentaine d’heure, tout cela pour aboutir à une réplique d’empreinte (qu’il fallait de plus obtenir à partir de la véritable empreinte de l’utilisateur, c’est dire si l’opération ne manquait pas de redondance).

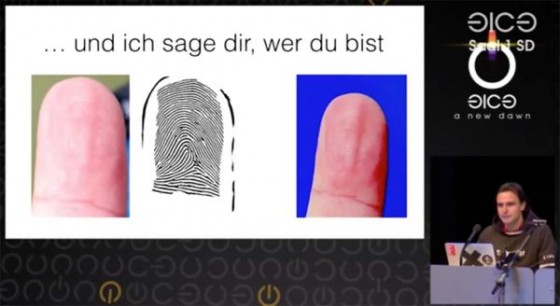

Le même groupe de piratins a fait une mini-conférence hier à la convention du Chaos Computer Club, avec cette fois pour objectif de démontrer qu’une simple photographie permettait d’obtenir là encore une réplique d’empreinte pouvant être ensuite utilisée pour contourner les systèmes biométriques.

La méthode est une nouvelle fois plutôt empirique, et nécessite de posséder des clichés assez nets du doigt de l’individu dont on veut répliquer l’empreinte. Quelques clichés du ministre Allemand de la Défense et l’usage d’un simple logiciel du commerce, VeriFinger, suffiront pour recréer l’empreinte du ministre. Impressionnant, même si l’on voit mal cette longue procédure servir pour un hack massif et réellement « sensible ». Si la volonté de Jan Krissler et de son équipe sont claires, et consiste globalement générer de la peur autour des systèmes biométriques pour essayer de montrer qu’ils ne sont pas fiables, les moyens utilisés flirtent tellement avec le bricolage que l’on peut tout de même largement douter de l’impact « pédagogique » de telles démonstrations.

C’est limite si couper le doigt du gars serai plus facile que ça..

C’est clair autant couper le doigt du mec…

Je ne pense pas car le doit va devenir dur ish

Ouais enfin entre prendre le risque d’un tel procédé avec un lecteur Touch ID et me limiter à un code a 4 chiffres ou un mot de passe du genre cacaprout2015 sans le Touch ID je préfère encore prendre le risque.

Es que c’est la meilleure solution

Bon les gars, désormais il faut flouter (ou flouer) vos doigts sur vos photos !!

Et en live , il faut venir avec des gants ? ..

Bon en même temps prendre en photo ses doigts ??? Quoi que… Il ya bien des bouffons pour faire des selfies !!!

Avec le code aussi pffff.

Même Android c’est pire !

comment il fon pour avoir une photo hd de nos doigt??? lollll aucun sens ce hack

oui le coup de la photo hd c’est enorme

Les hackeurs de nos jours sont tellement stupides, ils font chier tout le monde. ils m’ont gonflé pour Noël pour ma console de jeu. je ne suis pas contre le hack mais uniquement dans un but de partage.mais là c’est juste des blaireaux incompétents.

Mdrrr n’importe quoi

Il y en a qui ont vraiment du temps a perdre

Mais vous êtes tous stupides ou quoi ?

Tous des autruches qui mettez votre tete sous le sable…

Ces types prouvent qu’avec un cliché de bonne qualité (qu’on peut obtenir facilement de nos jours, avec nos appareils de millions de pixels et vidéos 1080p – bref) on peut passer outre le système d’empreintes digitales en bricolant un peu…

Imaginez alors une bande de pro, nettement moins bien intentionnée, qui s’entraîne et perfectionnise la méthode voire montent un « marché »: ils pourraient accéder à n’importe quel idevice en quelques minutes, à condition de l’avoir en leur possession (volé,…)

Heureusement qu’il existe des gens qui démontrent l’inefficacité de certains systèmes de sécurité (auxquels tout le monde fait entièrement confiance) ET qui le montrent au grand public plutôt que de le revendre à une bande de mafieux!

Faut savoir remettre en question certaines choses parfois, ça veut pas dire que le système est pourri et à jeter à la poubelle…

Ouais mais dans ce cas, c’est aussi con que de dire, si on débranche électriquement un serveur, ah ben il y a plus de site

Non, parce que, en principe, « personne » n’a accès à l’alimentation des serveurs… C’est du moins très complexe car très surveillé, Alors que n’importe qui peut glaner des photos sur internet et faire un zoom sur le doigt, pour autant que la résolution soit assez importante. En plus, il existe plusieurs système d’empreintes digitales pour lesquels ça ne fonctionnerait pas car l’empreinte doit nécessairement être « vivante » (c’est pour ça que ça ne marche pas avec les doigts coupés notamment), ce qui ne semble pas le cas de Touch ID…

Mais c’est vrai que ce n’est pas saule ment Touch ID, mais les systèmes biométriques etc en général. Toujours est-il que ça nous apprend une chose: pour le moment encore, un mot de passe semble plus fiable (si il est bien choisi…) qu’une empreinte.. Alors que tout le monde jurerait l’inverse :)

C’est le principe des hackers blancs: hacker avant que d’autres personnes moins bien intentionnées le fassent…

Alors arrêtez par pitié de critiquer et d’avoir peur de VOIR…

Vous voulez rester bien au chaud sans surtout, surtout, PENSER et avoir un raisonnement articulé… (C’est triste!)

Ah mon avis ce type de « piratage » devrait davantage faire peur au personne importante qui ont des données sensibles dans leurs smartphone (comme le ministre allemand), et la facilité de récupérer leur empreinte avec de simples clichés et un logiciel