L’ouverture d’un fichier Microsoft Office pouvait infecter les Mac

Le chercheur en sécurité Patrick Wardle, qui a travaillé pour la NSA et la NASA, détaille une faille de sécurité qui a concerné les Mac à l’aide de la suite bureautique Office de Microsoft.

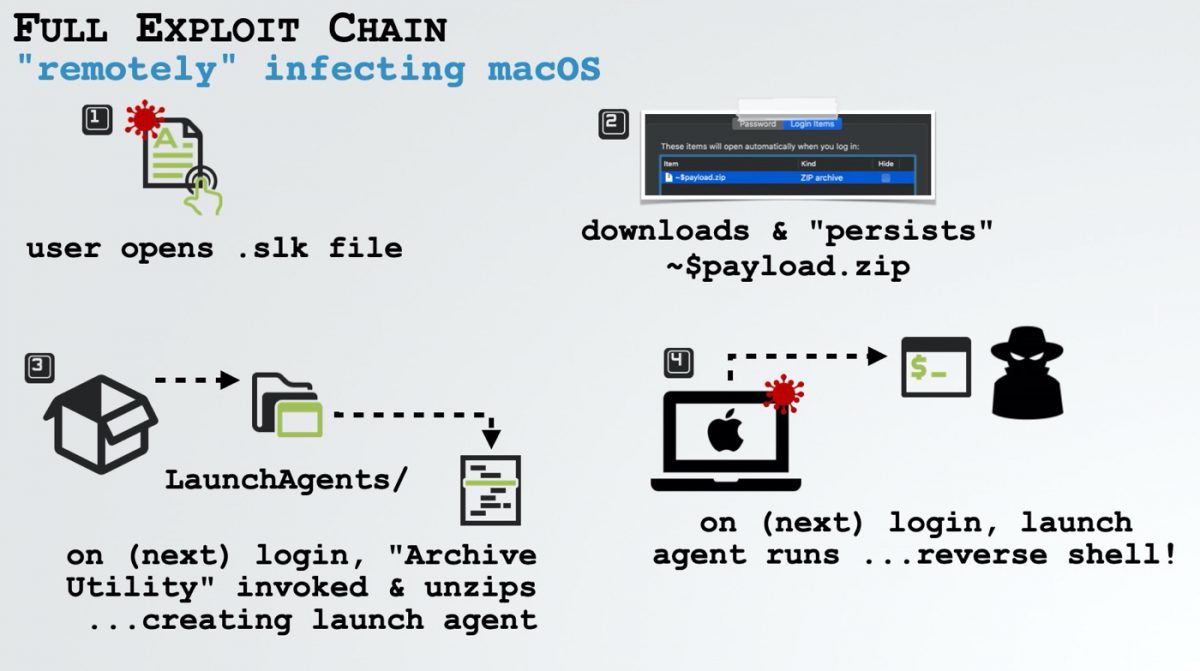

La faille, qui a été déjà corrigée, pouvait être exploitée en ouvrant un fichier avec le format SLK, qui est destiné à Office. Les hackers s’appuyaient sur les macros d’Office, qui sont une série de commandes et d’instructions que l’on regroupe au sein d’une même commande afin d’exécuter automatiquement une tâche. Les attaques à l’aide des macros sont monnaie courante sur Windows, mais se veulent plus rares sur macOS.

Patrick Wardle explique que l’ouverture d’un fichier SLK était suffisante. Après avoir utilisé cet ancien format de fichier pour que macOS exécute une macro dans Office sans prévenir l’utilisateur, il a utilisé une autre faille qui a permis aux hackers d’échapper à la sandbox d’Office avec un fichier qui utilise le signe $. Le fichier était un ZIP que macOS n’a pas vérifié à l’aide des protections de notarisation d’Apple qui empêchent les utilisateurs d’ouvrir des fichiers n’appartenant pas à des développeurs identifiés.

La faille nécessitait que la personne visée se connecte à son Mac à deux reprises car les connexions à la session déclenchaient différentes étapes. Une fois que c’était fait, le hacker avait gagné la partie.

Le chercheur en sécurité partage davantage de détails techniques sur son blog. Il précise que la faille a été bouchée par Apple avec macOS 10.15.3, qui a vu le jour en janvier dernier.