Opération Triangulation : iMessage victime de « la chaine d’attaque la plus sophistiquée » jamais mise à jour

- Frederic L.

- 28 Déc 2023à 9:25

- Applications iPhone, iPad et Apple Watch

- 0 partage

- 0

- 4

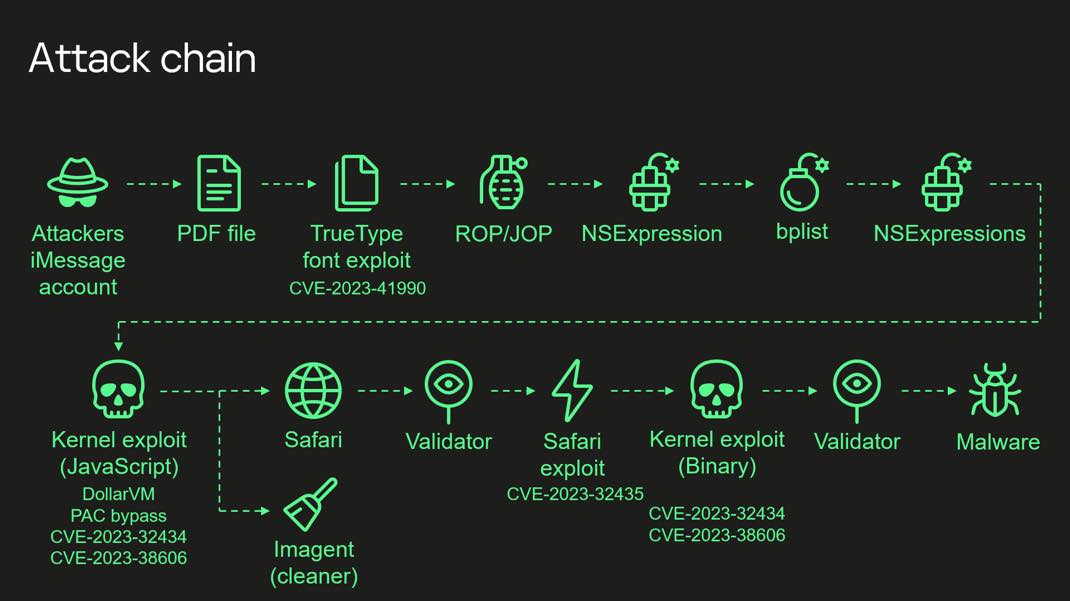

Les hackers montent clairement le « level » des attaques ciblant les appareils Apple : entre 2019 et décembre 2022 (jusqu’à iOS 16.2 en somme), iMessage possédait une vulnérabilité extrêmement complexe baptisée « Opération Triangulation » par les chercheurs en sécurité qui l’ont mis à jour. Cette vulnérabilité et le type d’attaque qu’elle nécessite vient d’être rendue publique, et pour les experts en sécurité, il s’agit rien moins que de la « chaîne d’attaque la plus sophistiquée » jamais diffusée. Les chercheurs en sécurité de Kaspersky Boris Larin, Leonid Bezvershenko et Georgy Kucherin ont tout mis sur la table lors du Chaos Communication Congress, et le simple schéma de la chaine d’attaque de l' »Opération triangulation » suffit à rendre compte de la complexité de la chose.

Opération Triangulation : pour les chercheurs, il s’agit de la chaine d’attaque la plus complexe jamais mise à jour

Le décorticage de l’attaque a été réalisé par reverse engineering, et les chercheurs annoncent déjà que de nouveaux détails seront publiés dans le courant de l’année 2024. Car oui, Opération Triangulation est tellement complexe que tout n’a pas encore été totalement « compris » par les chercheurs, qui se demandent par exemple comment les hackers pouvaient connaitre la fonctionnalité matérielle très spécifique de CVE-2023-38606 (« Kernel exploit JavaScript » sur le schéma). Larin, Bezvershenko et Kucherin concluent par un avis plus personnel et sans doute nettement plus contestable, estimant que les systèmes fermés comme ceux d’Apple « ne pourront jamais être véritablement sécurisés ». La très grande complexité de l’attaque aurait pourtant tendance à prouver que les verrous mis en place par Apple nécessitent tout de même des « exploits » qui ne sont clairement pas à la portée de n’importe quel hacker… Notons enfin que cette chaine de vulnérabilité s’est arrêtée après la mise à jour iOS 16.2.